La guerre Cyber 5.0 est en marche ! Comment se protéger face aux cyberattaques

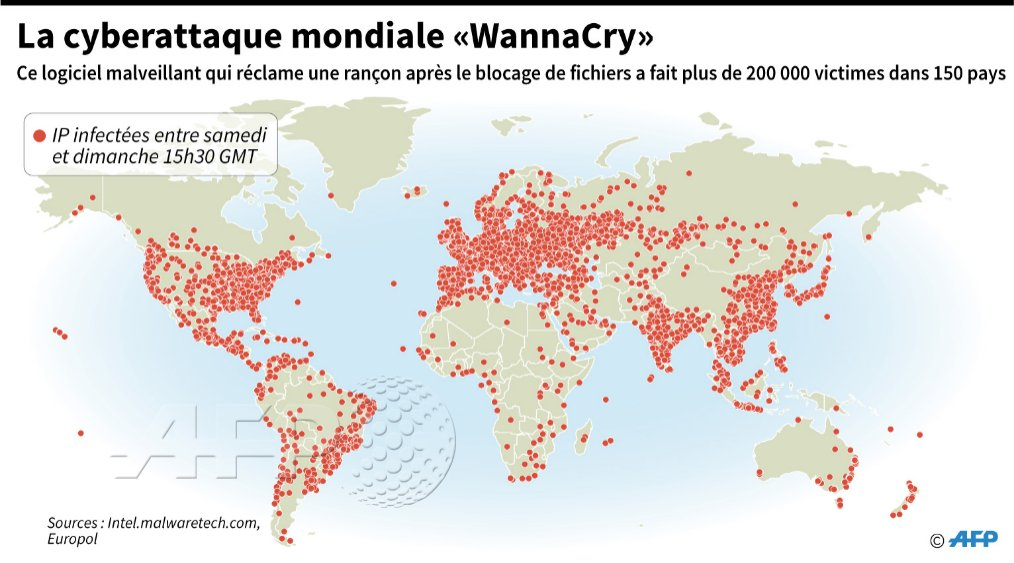

C’est une attaque d’une ampleur mondiale qui a fait plus de 200 000 victimes (entreprises et particuliers) dans 150 pays en 48 heures seulement. Aucun des cinq continents n’a été épargné. Nous rentrons dans une nouvelle forme de guerre, celle de la « Guerre 5.0 ».

Perte et vol de données, détournements, extorsions, espionnages, les actes de cybercriminalité frappent les entreprises quelle que soit leur taille ainsi que les particuliers partout dans le monde. Le vol de données, de secrets sans oublier les pertes et les extorsions est la nouvelle arme qui attaque sans distinction.

En 2015, la cybercriminalité aurait coûté près de 3 milliards d’euros aux entreprises françaises. Les multinationales, les PME, PMI ne sont pas les seules victimes des attaques informatiques lancées par les hackers. Les particuliers sont plus vulnérables et sont souvent une cible de choix pour les cyberpirates, car ils ne sont ni préparés, ni formés et bien souvent utilisent des antivirus gratuits souvent inefficaces.

l’Agence nationale de la sécurité des systèmes d’information (ANSSI) a publié une alerte dans le bulletin de sécurité MS17-010 concernant le programme malveillant, qui pourrait être diffusé par courriel et qui exploite des vulnérabilités du système pour se propager rapidement.

Plusieurs spécialistes redoutent de nouvelles attaques dans les jours à venir. C’est aussi l’occasion de faire un point sur les techniques des cybercriminels et des méthodes à mettre en place pour éviter le risque d’attaques ou en limiter les conséquences en cas d’attaque.

Quels sont les méthodes et les risques

1 – Le vol de données et de secrets industriels

Les données commerciales, les secrets industriels, les coordonnées personnelles et principalement bancaires sont les cibles favorites des cyberattaques. Quels que soient son secteur d’activité et sa taille, une entreprise détient des informations à caractère confidentiel et aussi personnel qui intéressent les hackers, car ces informations sont monnayables.

2 – La perte de données

L’attaque via un virus ou le déploiement d’un cheval de Troie n’a pas pour seule vocation de subtiliser des informations. Il s’agit souvent d’attaques qui consistent à détruire les données ou à en empêcher l’accès. Elles sont lancées automatiquement à partir d’ordinateurs infectés (Virus, Cheval de Troie, ver,…) ou par un hacker qui agit à distance.

3 – Le blocage des outils

Afin de mettre les sites internet et les serveurs de l’entreprise en état de surcharge, les pirates envoient un très grand nombre de requêtes en continu. Et pour plus d’efficacité et sans risque d’être identifiés, ils n’hésitent pas à en prendre le contrôle, via des malwares ou via des ordinateurs appartenant à des tiers.

Les conséquences d’une attaque informatique volontairement menée contre une entreprise pour neutraliser les services ou les ressources de celle-ci sont multiples, car cela rend le réseau informatique ou le site web indisponible.

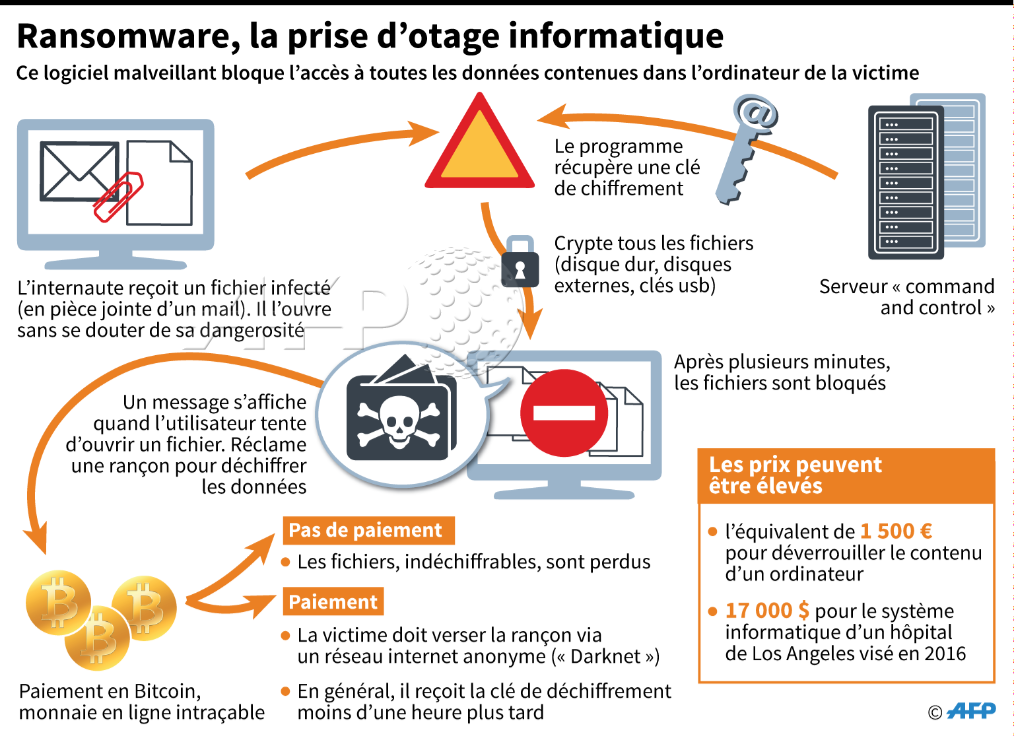

4 – L’extorsion via un rançongiciel

Le principe est le suivant : au lieu de dérober des données présentes sur l’ordinateur ou le serveur pour les exploiter ou les vendre, le hacker oblige sa victime à lui verser de l’argent généralement en « Bitcoin » monnaie virtuelle intraçable. En échange de cette rançon, le propriétaire pourra normalement récupérer ses données prises en otage.

Selon une étude menée, en 2016, par Kaspersky, seulement 20% des entreprises qui ont payé une rançon suite à une attaque de rançongiciel n’ont jamais revu leurs données. La fréquence du nombre d’attaques dont sont victimes les entreprises a triplé en quelques mois, en passant d’une attaque toutes les 2 minutes à une attaque toutes les 40 secondes.

Que faire en cas de cyberattaque ?

- Se déconnecter immédiatement d’internet

- A l’aide d’un logiciel antivirus, faire un balayage de l’ordinateur pour vérifier qu’il ne soit pas infecté. Le cas échéant, éliminer le virus

- Modifier tous les mots de passe

- Si besoin, réaliser à une restauration complète de l’ordinateur

- Si le fonctionnement de l’ordinateur est toujours compromis, faire appel à un spécialiste

- Procéder ensuite au dépôt d’une plainte au commissariat ou à la gendarmerie

- Dans la mesure du possible, listez tous les préjudices subis et munissez-vous des éléments qui vous semblent pertinents (traces informatiques qui font penser à une attaque, fichier encrypté suite au virus, etc).