Un hacker casse la sécurité d’une arme à feu intelligente « Smartgun » et réussit à déclencher un tir sans autorisation

Conçu pour être plus sûr que les armes à feu traditionnelles, le Smartgun appelé aussi arme intelligente est conçu pour se déclencher uniquement lorsqu’il est associé à une deuxième technologie comme une puce électronique ou une empreinte digitale qui identifie le tireur.

Cette technologie n’a pas eu de mal à trouver des supporteurs et parmi eux, Barack Obama, l’ex-président des États-Unis. Les partisans disent que les smartguns pourraient arrêter les tirs accidentels ou les ratés. Cependant, comme toute technologie le smartgun n’est pas moins dangereux que n’importe quelle autre arme traditionnelle.

Un hacker connu sous le pseudonyme de Plore a réussi à bloquer le système d’identification d’un « pistolet intelligent » qui utilise une Smartwatch comme outil d’authentification. La montre doit être portée par le propriétaire de l’arme pour que celle-ci puisse l’identifier et fonctionner.

Lors d’une présentation à la convention DEF CON, qui est la convention de hacker la plus connue à travers le monde. Elle est tenue chaque année à Las Vegas, dans le Nevada aux États-Unis depuis 1992. Le hacker Plore a mis en évidence la faiblesse du mécanisme d’authentification du modèle de Smartgun IP1 Armatix via trois techniques différentes afin de démontrer aux fabricants d’armes que leurs mécanismes de sécurité peuvent être cassés et doivent être plus intelligents et ainsi éviter un piratage des armes trop facile.

La principale raison pour laquelle les gens s’intéressent aux pistolets intelligents est de s’assurer que seuls les propriétaires peuvent les contrôler. Plore a réussi avec une Smartwatch à briser les fonctions de sécurité de trois façons différentes. Le premier, c’est le brouillage des signaux radio dans l’arme qui permet une connexion entre la montre et le pistolet rendant celui-ci inutilisable par son propriétaire.

La seconde technique permet de tirer avec l’arme sans la montre en plaçant des aimants suffisamment forts à côté du Smartgun (arme intelligente). Ce n’est pas la première fois que des aimants sont utilisés pour pirater des périphériques. Une tactique similaire avait été utilisée pour pénétrer dans un coffre-fort. Le hacker rappelle que « les coffres-forts et les armes à feu ne sont pas les mêmes, mais conceptuellement c’était la même attaque et cela fonctionne ».

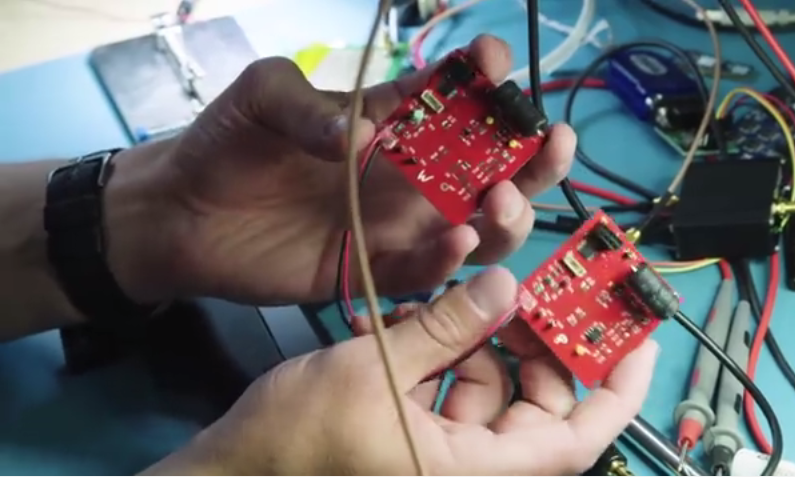

Enfin, la troisième technique est de créer un périphérique qui simule des interférences et émet la fréquence de 900 mégahertz du pistolet et de la montre.

Armatix n’a pas contesté les conclusions du hacker, la firme défend sa technologie en précisant que le pistolet n’a pas été conçu pour éviter de telles manipulations. « L’iP1 avait été concentré sur la suppression de la capacité à tirer, lorsqu’une tierce personne (par exemple, un enfant ou un utilisateur normal) accède à l’arme et essaie de l’utiliser, il n’y a jamais eu de demande pour éviter l’utilisation par un attaquant bien préparé ou un pirate informatique qualifié » a précisé Helmut Brandtner, directeur général d’Amratix.

Ce que nous devons retenir, c’est que les armes à feu intelligentes ou Smartguns ne sont pas infaillibles. Le hacker a dépensé 50 $ pour créer des outils afin d’exécuter les trois techniques de piratage alors que les firmes dépensent des milliers de dollars pour étudier le problème avec des instruments. Pour le hacker, l’objectif est avant tout que les fabricants d’armes soient conscients de ces défauts afin de rendre les futurs pistolets intelligents plus sûrs.

Le hacker explique les méthodes utilisées pour hacker le Smartgun (Vidéo en anglais)

Pour aller plus loin : Armatix